Questões de Concurso Público UECE 2017 para Técnico em Assuntos Educacionais

Foram encontradas 5 questões

Usando o processador de texto Word versão 2003 em português, em ambiente Windows, é possível percorrer o texto digitado usando teclas de atalho. Relacione corretamente cada atalho da Coluna I com a função correspondente na Coluna II.

Coluna I

1. Ctrl + HOME

2. Ctrl + Page UP

3. Ctrl + Delete

4. Ctrl + à

Coluna II

( ) Desloca o cursor para o início da próxima palavra.

( ) Exclui os caracteres da palavra situados à direita do cursor.

( ) Desloca o cursor para o início da página anterior.

( ) Desloca o cursor para o início do documento.

A sequência correta, de cima para baixo, é:

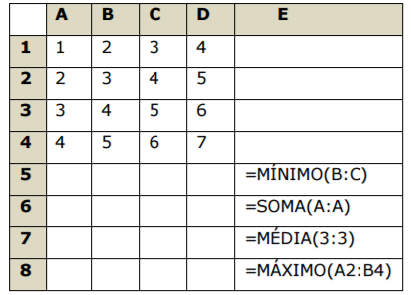

Atente à seguinte planilha Excel:

Considerando a planilha Excel apresentada acima, relacione corretamente as fórmulas aos resultados obtidos, numerando a Coluna II de acordo com a Coluna I.

Coluna I Coluna II

1. =MÍNIMO(B:C) ( ) 2

2. =SOMA(A:A) ( ) 10

3. =MÉDIA(3:3) ( ) 4,5

4. =MÁXIMO(A2:B4) ( ) 5

A sequência correta, de cima para baixo, é:

Mesmo com a tela bloqueada por senha, um computador pode ter o hash da senha do usuário roubado. Um ataque possível consiste em plugar numa porta USB da máquina um pendrive especial que irá se identificar como adaptador de rede sem fio. Dessa forma, ele pode monitorar a conexão com a Internet e assim enviar preciosas informações para um servidor malicioso. Atente ao que se diz a seguir a esse respeito:

I. Versões do Windows e do Mac OS automaticamente instalam novos dispositivos USB assim que são conectados ao computador, ainda que este esteja bloqueado por senha.

II. Isto é verdade para o Windows, pois seu algoritmo de senhas utiliza a função criptográfica MD5sum com hashes de 32 bits, mais inseguros que os hashes MD5 de 64 bits do Mac OS.

III. Quando um computador está com a tela bloqueada por senha, ainda é possível haver tráfego de rede, o que vale tanto para o Windows como para o Mac OS.

Está correto o que se afirma em