Questões de Concurso Público MPE-BA 2023 para Analista Técnico – Análise de Sistemas

Foram encontradas 3 questões

Ano: 2023

Banca:

Instituto Consulplan

Órgão:

MPE-BA

Prova:

Instituto Consulplan - 2023 - MPE-BA - Analista Técnico – Análise de Sistemas |

Q2100911

Segurança da Informação

Criptografia é “codificar dados de modo que só possam ser

decodificados por indivíduos específicos”. Encriptar e decriptar

dados é um criptossistema que, normalmente, envolve um

algoritmo, conhecido como cifra, e combina os dados originais,

conhecidos como texto claro, com uma ou mais chaves. Uma

chave é uma sequência de números ou caracteres conhecidos

apenas pelo emissor e/ou destinatário. A mensagem secreta é

texto cifrado.

(KIM e SOLOMON, 2014, p. 214.)

Considerando o exposto, analise as afirmativas a seguir.

I. Criptografia: cumpre quatro objetivos de segurança: confidencialidade; integridade; autenticação; e, usabilidade.

II. Criptografia de chave assimétrica: usa uma cifra com duas chaves separadas – uma para encriptação e outra para decriptação.

III. Assinatura digital: vincula uma mensagem ou dados a uma entidade específica. Pode ser também uma imagem de uma assinatura reproduzida eletronicamente.

IV. Infraestrutura de chave pública: é um conjunto de hardware, software, pessoas, políticas e procedimentos necessários para criar; gerenciar; distribuir; usar; armazenar; e, revogar certificados digitais.

Está correto que se afirma apenas em

(KIM e SOLOMON, 2014, p. 214.)

Considerando o exposto, analise as afirmativas a seguir.

I. Criptografia: cumpre quatro objetivos de segurança: confidencialidade; integridade; autenticação; e, usabilidade.

II. Criptografia de chave assimétrica: usa uma cifra com duas chaves separadas – uma para encriptação e outra para decriptação.

III. Assinatura digital: vincula uma mensagem ou dados a uma entidade específica. Pode ser também uma imagem de uma assinatura reproduzida eletronicamente.

IV. Infraestrutura de chave pública: é um conjunto de hardware, software, pessoas, políticas e procedimentos necessários para criar; gerenciar; distribuir; usar; armazenar; e, revogar certificados digitais.

Está correto que se afirma apenas em

Ano: 2023

Banca:

Instituto Consulplan

Órgão:

MPE-BA

Prova:

Instituto Consulplan - 2023 - MPE-BA - Analista Técnico – Análise de Sistemas |

Q2100912

Segurança da Informação

O Analista de Sistemas é responsável por avaliar as rotinas de

segurança e recuperação dos arquivos dos sistemas. Considerando que o backup é um exemplo de um item fundamental

na tecnologia da informação, sendo necessário para a restauração dos dados em casos de problemas, bugs ou danificação

da informação original, marque V para as afirmativas verdadeiras e F para as falsas.

( ) Backup: podem ser executados para abordar necessidades de recuperação de desastres. As cópias de backup são usadas para restaurar dados em um local alternativo, quando o local principal está incapacitado em virtude de um desastre.

( ) Granularidade do backup: depende das necessidades da empresa e dos RTO/RPO requeridos. Com base na granularidade, os backups podem ser classificados como completos, cumulativos e incrementais.

( ) RTO: define o limite tolerável de perda de dados para uma empresa e especifica o intervalo de tempo entre dois backups, ou seja, determina a frequência dos backups.

( ) Backup dinâmico e backup estático: são os dois métodos implantados para backup. A diferença entre eles é que durante o backup estático, o banco de dados fica inacessível para os usuários.

A sequência está correta em

( ) Backup: podem ser executados para abordar necessidades de recuperação de desastres. As cópias de backup são usadas para restaurar dados em um local alternativo, quando o local principal está incapacitado em virtude de um desastre.

( ) Granularidade do backup: depende das necessidades da empresa e dos RTO/RPO requeridos. Com base na granularidade, os backups podem ser classificados como completos, cumulativos e incrementais.

( ) RTO: define o limite tolerável de perda de dados para uma empresa e especifica o intervalo de tempo entre dois backups, ou seja, determina a frequência dos backups.

( ) Backup dinâmico e backup estático: são os dois métodos implantados para backup. A diferença entre eles é que durante o backup estático, o banco de dados fica inacessível para os usuários.

A sequência está correta em

Ano: 2023

Banca:

Instituto Consulplan

Órgão:

MPE-BA

Prova:

Instituto Consulplan - 2023 - MPE-BA - Analista Técnico – Análise de Sistemas |

Q2100916

Segurança da Informação

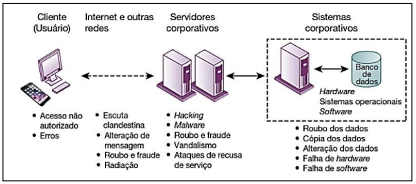

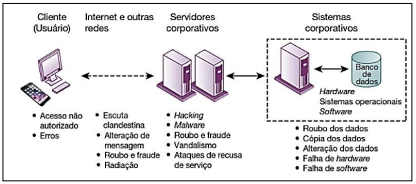

Considere responsável pela segurança da informação do

Ministério Público da Bahia. O termo “segurança” abarca as

políticas, os procedimentos e as medidas técnicas empregadas para impedir acesso não autorizado, alteração, roubo ou

danos físicos a sistemas de informação. Sabemos que as vulnerabilidades estão presentes a cada acesso, aplicação ou

troca de informações. A figura a ilustra as ameaças mais comuns contra sistemas de informação contemporâneos:

Vulnerabilidades e desafios de segurança contemporâneos.

(Laudon, 2023, p. 295.)

Considerando tais ameaças, marque V para as afirmativas verdadeiras e F para as falsas.

( ) Worms: são programas de computador independentes que se copiam de um computador para outros em uma rede.

( ) SQL injection: tiram proveito das vulnerabilidades nas aplicações da web mal codificadas para introduzir código de programa malicioso nos sistemas e redes corporativos.

( ) Ransomware: tenta extorquir dinheiro dos usuários; para isso, assume o controle de computadores, bloqueando o acesso a arquivos ou exibindo mensagens pop-up incômodas.

( ) Spoofing: é um tipo de programa espião que monitora as informações transmitidas por uma rede

( ) Sniffer: ocorre quando alguém finge ser um contato ou uma marca em quem você confia para acessar informações pessoais sensíveis. Também pode envolver o redirecionamento de um link para um endereço diferente do desejado, estando o site espúrio “disfarçado” como o destino pretendido.

A sequência está correta em

Vulnerabilidades e desafios de segurança contemporâneos.

(Laudon, 2023, p. 295.)

Considerando tais ameaças, marque V para as afirmativas verdadeiras e F para as falsas.

( ) Worms: são programas de computador independentes que se copiam de um computador para outros em uma rede.

( ) SQL injection: tiram proveito das vulnerabilidades nas aplicações da web mal codificadas para introduzir código de programa malicioso nos sistemas e redes corporativos.

( ) Ransomware: tenta extorquir dinheiro dos usuários; para isso, assume o controle de computadores, bloqueando o acesso a arquivos ou exibindo mensagens pop-up incômodas.

( ) Spoofing: é um tipo de programa espião que monitora as informações transmitidas por uma rede

( ) Sniffer: ocorre quando alguém finge ser um contato ou uma marca em quem você confia para acessar informações pessoais sensíveis. Também pode envolver o redirecionamento de um link para um endereço diferente do desejado, estando o site espúrio “disfarçado” como o destino pretendido.

A sequência está correta em