Questões Militares de Segurança da Informação

Foram encontradas 289 questões

Nesse sentido, é correto afirmar que uma dessas condições é

Os filtros Bayesianos utilizam qual técnica anti-spam?

Não é uma característica do IDS

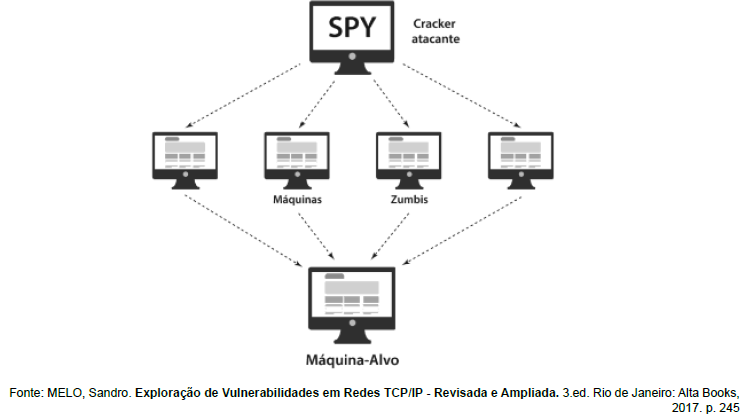

Os zumbis são personagens que atuam no processo que roda no agente responsável por receber e executar os comandos enviados pelo cliente. Geralmente ficam bem escondidos. Em um ataque DDoS com essas características, o que acontece na segunda etapa do ataque?

A esse respeito, avalie o que se afirma sobre o controle de acesso baseado em perfil (Role Based Access Control - RBAC).

I. Esse tipo de controle é aplicado no controle de acesso discricionário. II. O acesso é definido pela lista de regras criadas pelo administrador do sistema. III. A determinação do perfil de um usuário é feita de forma discricionária pelo gestor de um recurso. IV. O acesso às informações é baseado em função do cargo ou do grupo em que o usuário pertence.

Está correto apenas o que se afirma em